Când spunem „noduri corupte”, de obicei ne referim la participanți care trișează sistemul. Unii mimează muncă pe care n-o fac, alții își împing scorurile în sus prin tot felul de artificii, iar un mic procent chiar încearcă să îi saboteze pe ceilalți. În Bittensor, unde validatori și mineri colaborează și concurează în același timp, corupția nu arată dramatic. De cele mai multe ori e o sumă de gesturi mici care, puse laolaltă, înclină discret balanța.

Un nod poate fi doar greșit configurat, poate rula pachete compromise sau poate fi operat cu intenții rele.

Diferența adevărată e între eroare și intenție. Eroarea o repari cu un update, cu un ghid de operare și cu puțină răbdare. Intenția trebuie detectată, documentată și scoasă din joc prin mecanismele rețelei. Aici contează cum își măsoară Bittensor munca, cum distribuie recompensele și cum păstrează integritatea prin scorarea făcută de validatori.

Subneturi, validatori și mineri, pe scurt

Bittensor e organizat pe subneturi specializate, fiecare cu propriul set de reguli de evaluare a minerilor.

Validatorii trimit sarcini către mineri, colectează răspunsurile și transformă calitatea acelor răspunsuri în „greutăți”, adică scoruri. Aceste greutăți ajung pe lanț și influențează emisiile, iar procesul prin care scorurile validatorilor se combină într-un rezultat final este cunoscut drept Yuma Consensus. Din afară pare complicat, dar ideea e simplă: dacă aduci valoare, ești plătit; dacă trișezi sau mimezi munca, sistemul te subevaluează până ieși din top și, în cele din urmă, din registru.

Semnalele care dau de gol o rețea coruptă

Nu depistezi corupția cu un singur indicator. O recunoști când aduni mai multe semnale și vezi că se repetă.

Un validator atent își formează, în timp, un simț pentru anomalii. Acel simț vine din date și din acele nopți în care te trezești că tot verifici grafice, loguri, mici detalii aparent banale.

Matricea de greutăți și amprenta scorărilor

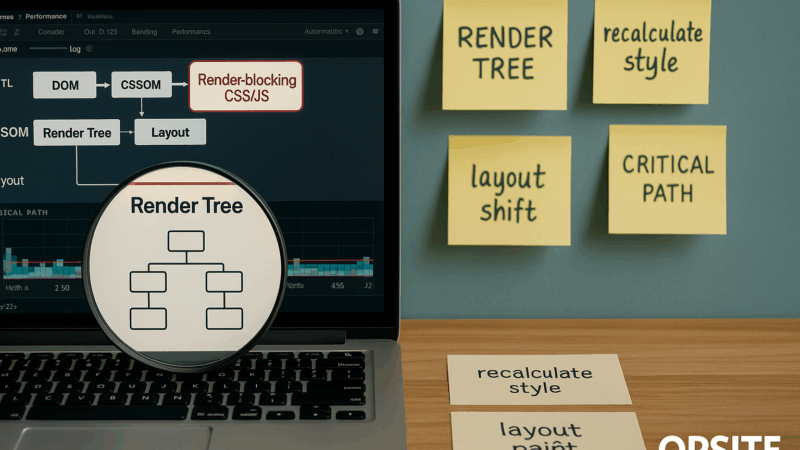

Fiecare validator construiește un vector de greutăți pentru minerii unui subnet. La nivelul rețelei, acești vectori se așază într-o matrice. Dacă doi validatori își copiază constant unul altuia scorurile, fără să fi rulat aceleași teste, se vede repede în similitudinea foarte mare dintre vectori. O corelație aproape perfectă, stabilă în timp, care nu se explică prin metodologii comune, arată de obicei o înțelegere tacită sau o lene bine ascunsă. O rețea coruptă face tocmai asta: validează fals prin consens aparent, nu prin muncă reală.

Un control simplu, dar eficient, este să calculezi similaritatea cosinus între vectorii de greutăți ai validatorilor și să urmărești evoluția. Un vârf scurt poate fi o coincidență. Un platou care persistă e altceva.

Emisii, tempo și anomalii ritmice

Emisiile către mineri și validatori nu se ajustează non-stop, ci la intervale stabilite de protocol. Dacă o rețea de noduri corupte vrea să împingă în față un grup anume, de multe ori vezi o coregrafie suspectă chiar înainte de un astfel de moment. Scorurile cresc în bloc pentru anumite adrese, apoi se așază imediat după actualizare. Nu e o probă definitivă, doar un semnal de alarmă. Când mai multe astfel de momente se aliniază, merită să sapi.

Răspunsuri inconsistente la probe de control

Validatorii serioși introduc „întrebări-capcană” în fluxul normal de sarcini, probleme la care știu dinainte rezultatul corect. Minerii buni trec aceste teste cu o marjă rezonabilă. Cei care trișează sau doar reîmprospătează rezultate luate din altă parte se împiedică exact aici. Dacă un grup de mineri are aceeași rată ciudată de eșec pe probele de control, iar în rest par impecabili, e un semn că jocul e trucat.

Jurnale de cereri, latențe și lipsa de diversitate

Când mai mulți mineri răspund cu latență similară, cu aceeași structură a răspunsului și cu aceleași erori, bănuiala devine serioasă. În practică, îți păstrezi istoricul cererilor și cauți o semnătură comună. Mi s-a întâmplat să urmăresc trei noduri plasate în regiuni diferite care răspundeau aproape la secundă și își schimbau poziția în top împreună. E puțin probabil să fie întâmplare. De obicei indică un operator care controlează mai multe identități și le plimbă în tandem.

Tehnici practice de detecție pe care le poate pune în aplicare un validator

În Bittensor, validatorul are atât pârghii pe lanț, cât și instrumente off-chain. Nu ai nevoie de trucuri oculte ca să prinzi o schemă, ci de disciplină și consecvență.

Analiza similarității între validatori

Pornești de la datele pe care oricum le emiți pe lanț. Strângi vectorii de greutăți ai validatorilor în timp și calculezi similarități perechi. Dacă apar blocuri de validatori care se mișcă perfect la unison, zi după zi, cauți explicații. Uneori, două echipe folosesc aceeași suită de teste și ajung la rezultate comparabile.

Alteori, cineva copiază. Îți pui praguri, alerte și perioade de răcire. Nu e nevoie de teorii sofisticate, ci de scor ținut cu onestitate.

Detectarea copierii de greutăți

Fenomenul „weight copying” e cunoscut în comunitate și deschide ușa comportamentelor oportuniste.

Mecanismul e banal: un validator vede ce pun alții în greutăți și merge pe mâna lor, fără să mai testeze propriii mineri. Cum îl recunoști? Observi întârzieri constante între publicarea greutăților independente și valurile de greutăți aproape identice care vin după. Te uiți la semnătura statistică, vezi corelație mare și întârziată, iar în timp se adună dovada. Dacă mai compari și cu rezultatele la probele de control, modelul devine evident.

Teste de robustețe împotriva copierii și spamului

Un validator poate introduce în flux un mic procent de sarcini care nu apar în seturile publice, adică probe proaspete. Poți să alternezi structura intrărilor, să variezi distribuția de dificultate și să strecori întrebări care cer generalizare, nu memorare. Minerii reali se adaptează, cei care trăiesc din copiere rămân în urmă.

În plus, păstrezi loguri curate și verificabile, astfel încât colegii validatori să poată reproduce observațiile. Transparența nu e un moft; îți protejează reputația când ceri măsuri împotriva unui grup.

Măsuri pe lanț și în protocol

Detecția fără acțiune e doar un raport frumos. Bittensor sancționează comportamentele slabe sau rău intenționate prin mecanica emisiei și prin permisele care reglementează rolul de validator. Dacă un miner nu aduce valoare, greutățile scad, emisia se subțiază și în cele din urmă își pierde locul. Pentru validatori, situația e asemănătoare, dar cu câteva condiții suplimentare legate de mizele deținute și de poziția în clasamentul subnetului. Ideea e clară: influența în rețea depinde de performanță și de pielea pe care ți-o asumi în joc.

Deregistrare și pierderea permiselor

Când un validator nu mai îndeplinește cerințele minime de participare ori este depășit clar de ceilalți, își pierde dreptul de a valida în subnetul respectiv. Nu e dramă, e igienă. Acest mecanism descurajează cartelurile care își împart scorurile între ele. Dacă vrei să rămâi în joc, îți ții metodologiile la zi, îți aperi independența și arăți, prin rezultate, că ești util rețelei.

Greutăți corelate cu performanța

Au existat, în timp, schimbări în modul în care greutățile sunt transformate în recompense pentru validatori, tocmai pentru a lega venitul de calitatea scorării. Actualizările au împins lucrurile în direcția corectă: mai multă corelație între valoare și recompensă, mai puține oportunități pentru călătoria pe gratis. Pentru detectarea rețelelor corupte, asta ajută indirect, fiindcă taie din motivele economice ale copierii și ale complicității.

Guvernanță și transparență la nivel de subnet

Fiecare subnet își poate defini mecanismul de stimulente. Asta vine cu responsabilitate. Proprietarii de subnet pot cere standarde minime de validare, pot documenta public metodologiile și pot organiza audituri între colegi. Când regulile sunt clare, scade spațiul pentru deturnări.

Studii de caz și lecții recente

Câteva episoade au pus reflectorul pe igiena operațională din ecosistem. Nu toate țin de rețele corupte în sens strict, dar arată cum apare riscul și unde se ascunde.

Incidentul pachetelor alterate și efectele colaterale

Atacurile prin pachete software compromise au arătat cât de ușor pot intra vulnerabilități fără să observi imediat. De aici până la rețele de noduri controlate de aceeași mână nu e mare distanță. Operatorii prinși în astfel de capcane ajung să ruleze cod neautorizat, iar asta se vede în comportament: răspunsuri ciudate, latențe care sar de la o oră la alta, scoruri ce se mișcă fără legătură cu cererea reală din subnet. Învățătura e simplă, chiar dacă nu sună spectaculos: verifici sursele, ții cheile la adăpost, actualizezi la timp, nu rulezi nimic pe încredere.

Concentrarea mizelor și riscul de captură

Când prea multă miză se adună în jurul unui grup mic de validatori, tentația de coordonare crește. Nu e nevoie de conspirații elaborate. Ajunge să apară câteva decizii comode, repetate, care favorizează aceeași familie de mineri. Detectarea rețelelor corupte trece și prin cartografierea relațiilor de miză: cine deleagă cui, cât de repede se mută delegările, cum se aliniază toate acestea cu momentele de revizuire a greutăților.

Un astfel de tablou te ajută să vezi dacă schimbările au o explicație tehnică sau una socială.

Cum arată un plan sănătos de igienă operațională

Dacă ar fi să reduc totul la o rutină de lucru, ar suna cam așa, fără floricele. Îți documentezi metodologia și o actualizezi periodic. Îți construiești un set de probe de control pe care nu îl publici integral și îl rotești consecvent. Ții un ochi pe similaritățile dintre vectorii de greutăți, dar nu sari la concluzii după un singur punct de date. Verifici sursa pachetelor, păstrezi cheile separat și nu trimiți operațiuni sensibile de pe stații expuse. Când vezi un tipar suspect, îl confirmi din două direcții: statistica scorărilor și testarea directă cu sarcini noi. Discuți deschis cu ceilalți validatori, prezinți datele, ceri reproducere. Dacă întâmpini rezistență sau tăcere lungă din partea unui grup, nu te enervezi, insiști cu faptele și soliciți pe lanț măsurile prevăzute de protocol.

Un lucru rămâne constant: rețelele corupte preferă opacitatea. De fiecare dată când îți expui metodologia și logurile într-un mod care nu lasă loc de interpretări, reduci spațiul în care pot prospera.

Resurse utile pentru orientare

Dacă ești la început și vrei să înțelegi cum funcționează rețeaua, un material introductiv bine scris îți poate scurta drumul. Totodată, documentația tehnică a proiectului detaliază roluri, chei, permise, felul în care sunt gândite greutățile și cum se transformă în emisii. De acolo îți iei definițiile curate și restricțiile reale ale protocolului.

Pentru o privire limpede asupra conceptelor de bază, ajută o prezentare prietenoasă a proiectului, cum este https://cryptology.ro/ce-este-bittensor-tao-si-cum-functioneaza. Apoi, când te apuci de validare, deschide documentația dedicată și citește cu răbdare capitolele despre chei, despre securizarea stațiilor și despre cum funcționează scorarea. Vei recunoaște mai repede semnalele subtile și vei separa mai ușor zgomotul de ceea ce contează.

Privind la ansamblu, detectarea rețelelor de noduri corupte în Bittensor nu depinde de o unealtă miraculoasă. E o disciplină care combină statistică elementară, probe bine gândite, igienă operațională și o comunitate de validatori care își respectă munca. Când aceste ingrediente există, trucurile nu mai țin mult, iar rețeaua rămâne utilă exact pentru ce a fost gândită: să recompenseze contribuția reală.